v. VPN接続確認#

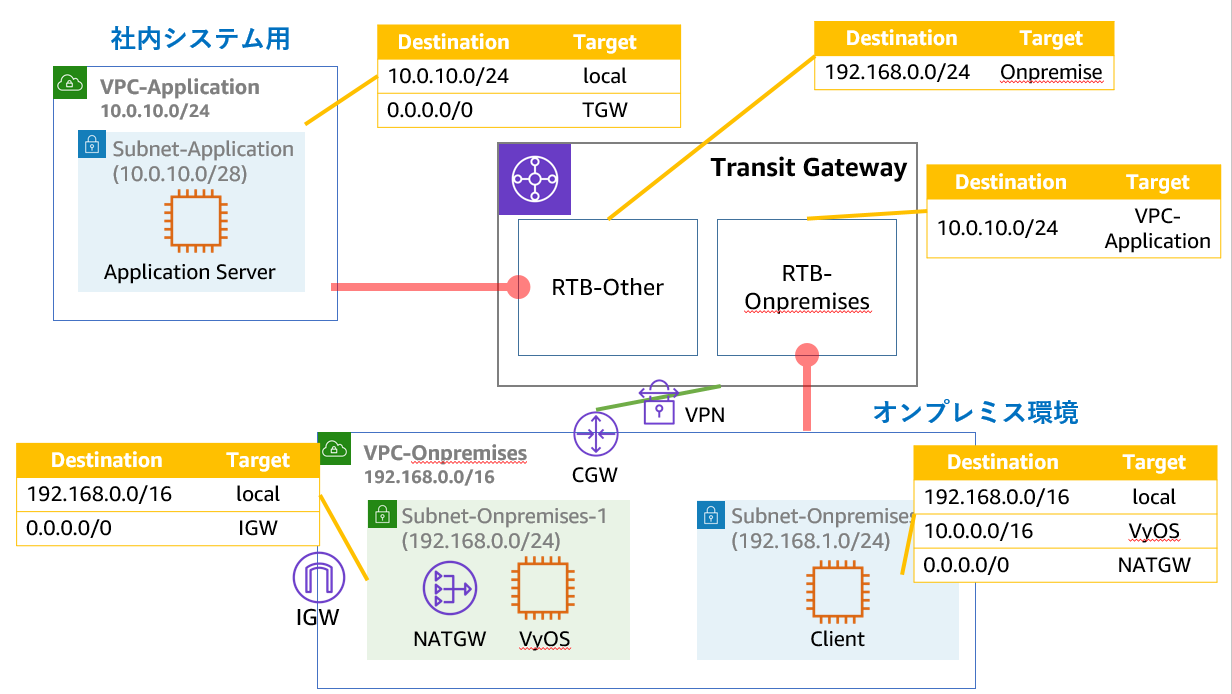

ここでは、VPN が正常に構成されたことを確認します。オンプレミス環境として構成しているバージニア北部リージョンから、VPN を経由して東京リージョンで動作しているアプリケーションサーバーに SSH アクセスできることを確認します。

2.1. AWS 管理コンソール右上のリージョンを「バージニア北部」に設定します。

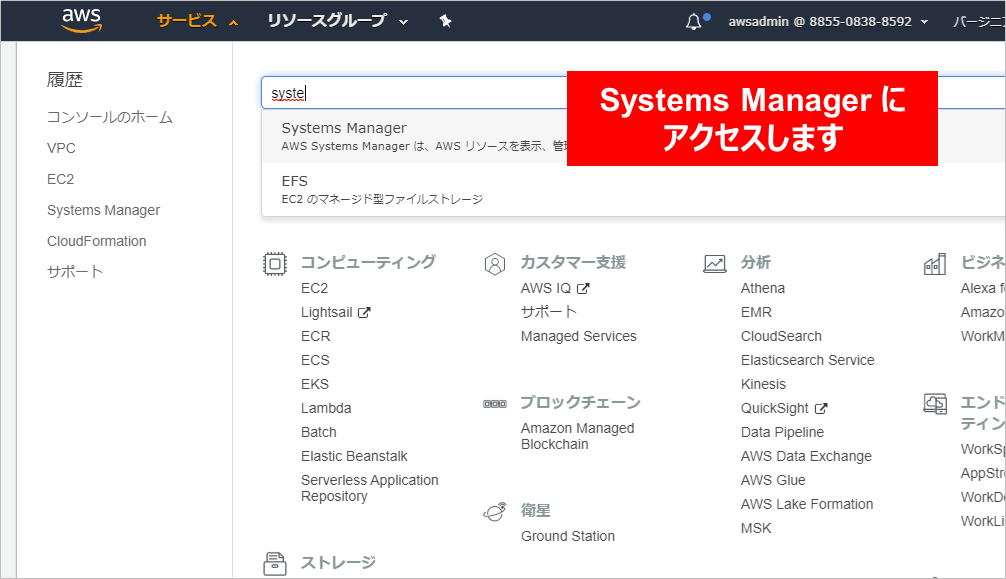

2.2. 画面上部「サービス」メニューから「AWS Systems Manager」を開きます。

2.3. 画面左側メニューから「セッションマネージャー」をクリックし、「セッションの開始」をクリックします。

2.4. 「onp Client」を選択して「セッションの開始」をクリックします。 「onp Client」に接続され、シェルプロンプトが表示されることを確認します。

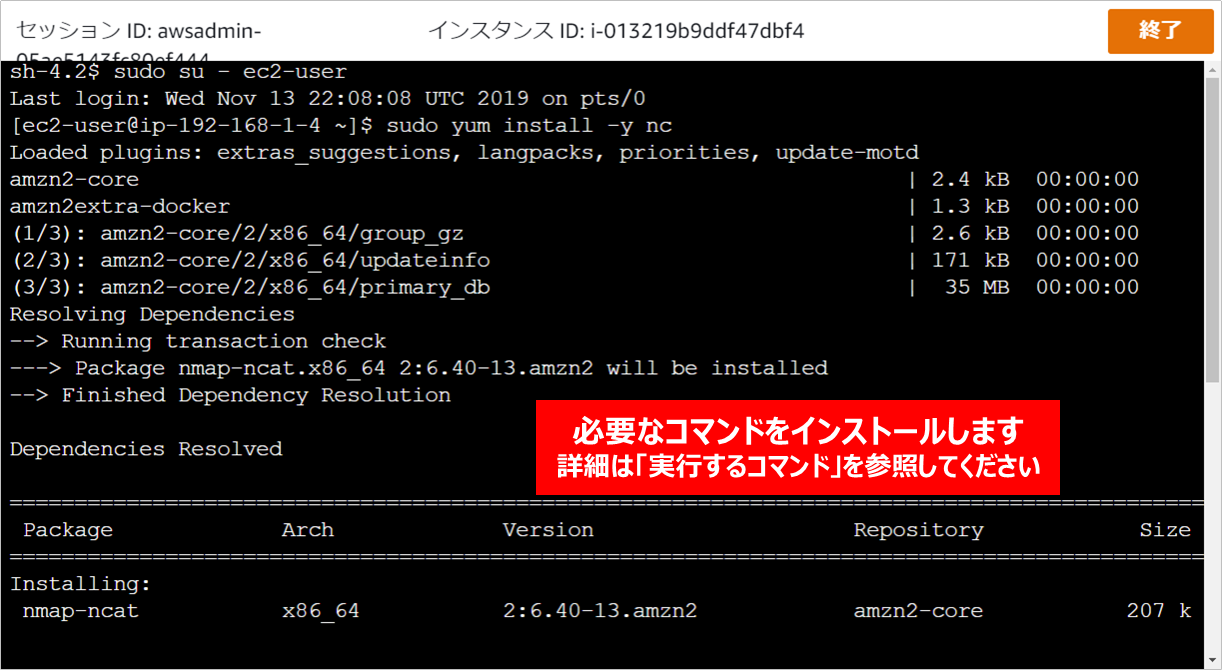

2.5. VPN での疎通確認を行うため、必要なツールをインストールします。 「ec2-user」に切り替え nc コマンドをインストールします。

実行するコマンド

sudo su - ec2-user sudo yum install -y nc

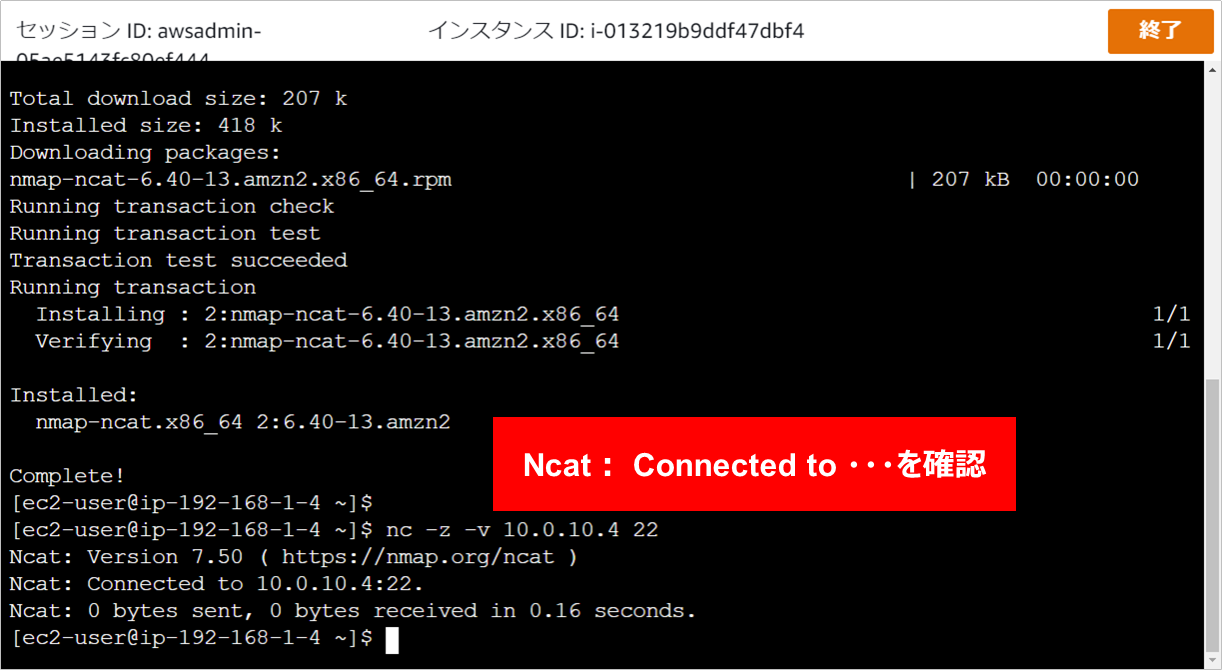

2.6. nc コマンドで Application Server のプライベートアドレスに対してポート 22 (ssh) での接続確認を行います。接続ができると下図の通り Connected to 10.0.10.xx:22 のメッセージが表示されます。

実行するコマンド

nc -z -v 10.0.10.xx (Application Server のプライベートアドレス) 22

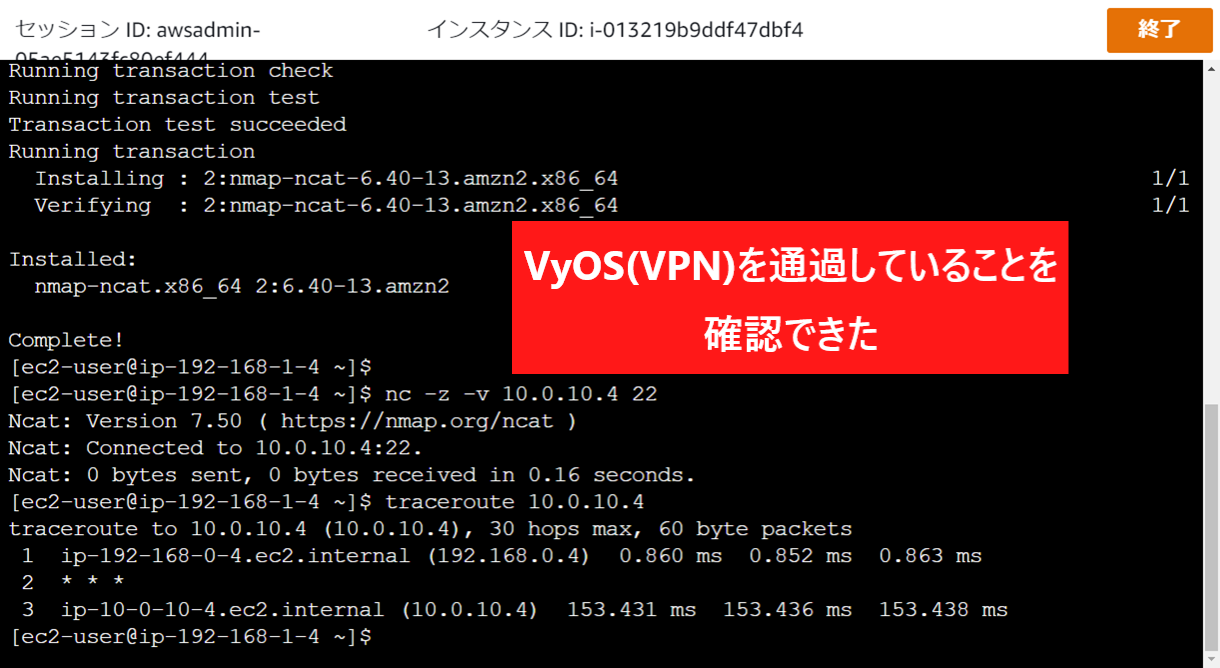

2.7. traceroute コマンドで Application Server のプライベートアドレスに対するルートの確認を行います。

実行するコマンド

traceroute 10.0.10.xx (Application Server のプライベートアドレス)

以下のような結果が表示されるはずです。VyOS のインスタンスを経由し、Application Server へ接続していることが確認できます。

[ec2-user@ip-192-168-1-4 ~]$ traceroute 10.0.10.XX

traceroute to 10.0.10.XX (10.0.10.XX), 30 hops max, 60 byte packets

1 ip-192-168-0-4.ec2.internal (192.168.0.XX) 0.701 ms 0.675 ms 0.664 ms

2 * * *

3 ip-10-0-10-4.ec2.internal (10.0.10.XX) 158.281 ms 158.242 ms 158.258 ms

[ec2-user@ip-192-168-1-4 ~]$

NOTE

現在のセキュリティグループの設定では、すべてのパケットの通過を許可しています(ハンズオンをスムーズにするために許可していますが通常は実施しません)。通常ではセキュリティグループの設定変更をしてください。

ここまでで、このパートの一連の作業が完了となります。 これまで以下の作業を実施してきました。

以上でこのパートのハンズオンは終了となります。