iv. VPN 接続の作成#

1. サイト間の VPN 接続の作成#

ここでは、オンプレミス環境に見立てたバージニア北部にある VPC から東京リージョンのAWS環境に向けて VPNを設定します。

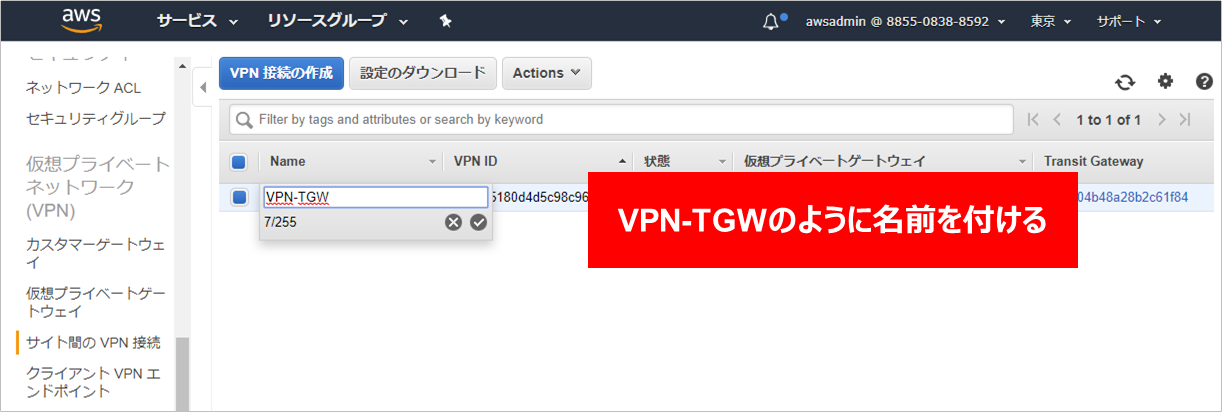

1.1. 画面左側メニューから 「サイト間の VPN 接続」 をクリックします。 VPN 接続の一覧にて Transit Gateway 列に作成した Transit Gateway ID が表示された行が存在することを確認します。

1.2. Transit Gateway ID が表示された行の Name 列にカーソルを合わせ、表示される鉛筆マークのアイコンをクリックします。入力欄に「VPN-TGW」 を入力し、入力欄の右下のチェックマークをクリックします。

1.3. VPN 接続の一覧にて 「VPN-TGW」 のみを選択した状態で、画面下部の 「Tunnel Details」 タブをクリックします。 2つの IP アドレスのステータスがどちらも 「ダウン」 となっていることを確認します。

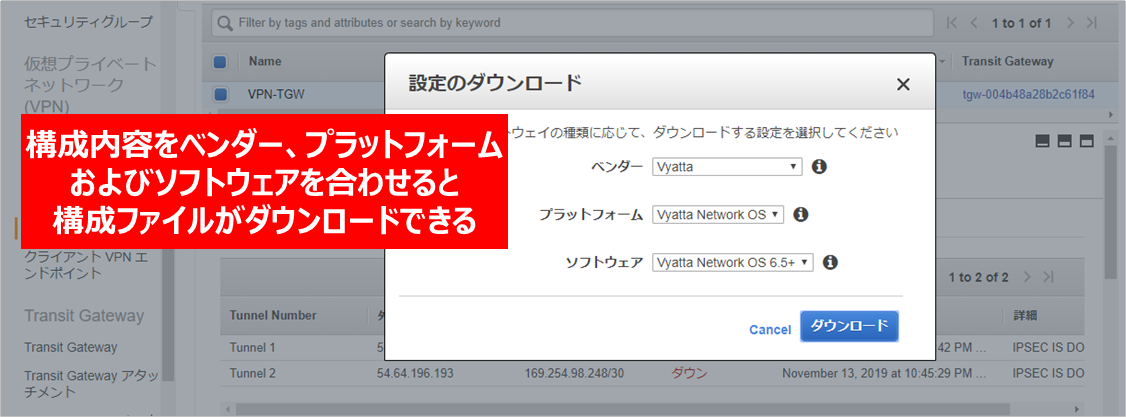

1.4. 画面上部の 「設定のダウンロード」 をクリックします。下表の項目を選択し、「ダウンロード」をクリックします。

| 項目 | 設定値 |

|---|---|

| ベンダー | Vyatta |

| プラットフォーム | Vyatta Network OS |

| ソフトウェア | Vyatta Network OS 6.5+ |

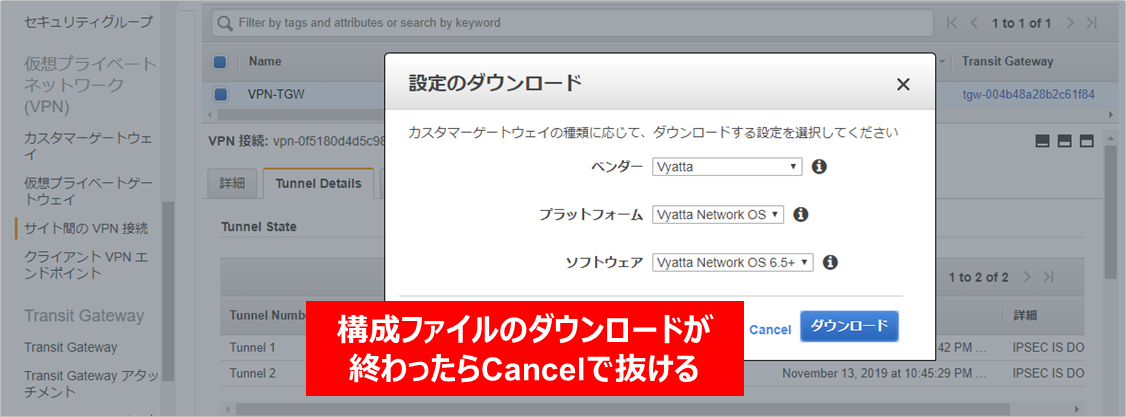

1.5. ブラウザによって設定ファイルがダウンロードされたことを確認します。確認後「Cancel」をクリックし、設定のダウンロードから抜けます。

1.6. ダウンロードした設定ファイルをエディタで編集します。以下の編集を実施してください。

NOTE

設定を間違えると正しく接続できないためご注意ください。変更箇所は 5箇所 あります。

- 「!」から始まるコメント行をすべて削除します。

- 以下の local-address の記述を、VyOS のパブリック IP アドレスからプライベート IP アドレスに変更します。(

2箇所あります)- (変更前)

set vpn ipsec site-to-site peer 13.115.208.110 local-address 'パブリックIPアドレス' - (変更後)

set vpn ipsec site-to-site peer 13.115.208.110 local-address '192.168.0.XX'

- (変更前)

さらに

- 以下の Network Address の CIDR を、VPC-Onpremises の CIDR に変更します。 (

2箇所あります)- (変更前)

set protocols bgp 65000 network 0.0.0.0/0 - (変更後)

set protocols bgp 65000 network 192.168.0.0/16

- (変更前)

以下の行をファイルの末尾に追加し、編集したファイルを保存します。

set protocols static route 192.168.0.0/16 next-hop 192.168.0.1 distance '100'

以下は設定後のファイル(以下をコピーせず、ご自身の構成ファイルの編集をお願いします)

set vpn ipsec ike-group AWS lifetime '28800'

set vpn ipsec ike-group AWS proposal 1 dh-group '2'

set vpn ipsec ike-group AWS proposal 1 encryption 'aes128'

set vpn ipsec ike-group AWS proposal 1 hash 'sha1'

set vpn ipsec site-to-site peer 13.115.208.110 authentication mode 'pre-shared-secret'

・

途中省略・・・

・

set protocols bgp 65000 neighbor 169.254.72.21 timers holdtime '30'

set protocols bgp 65000 neighbor 169.254.72.21 timers keepalive '10'

set protocols bgp 65000 network 192.168.0.0/16

set protocols static route 192.168.0.0/16 next-hop 192.168.0.1 distance '100'

1.7. 設定した VPN の構成ファイルを仮想ルータに投入します。 AWS コンソール右上のリージョンを 「バージニア北部」 に設定します。

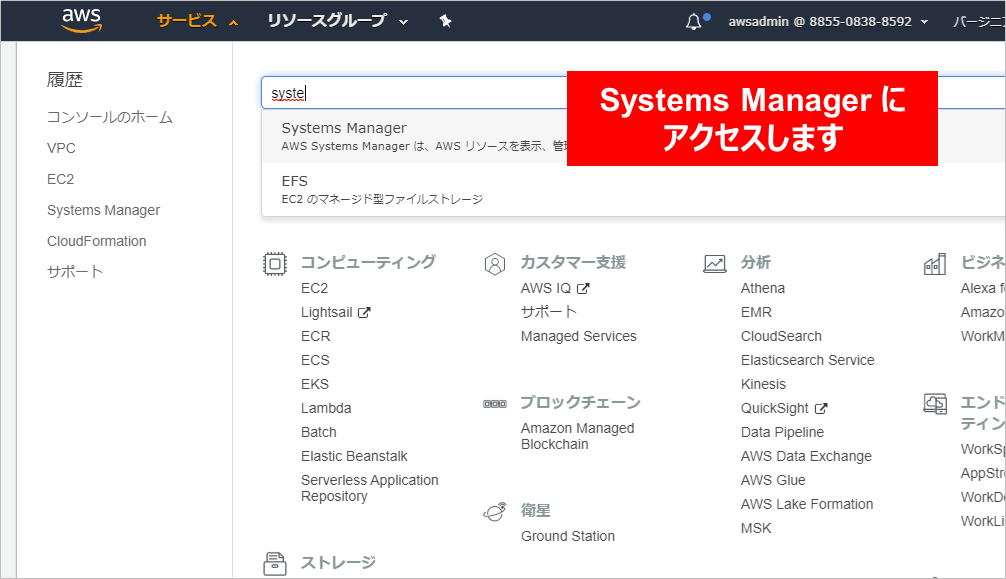

1.8. 画面上部 「サービス」 メニューから 「AWS Systems Manager」 を開きます。

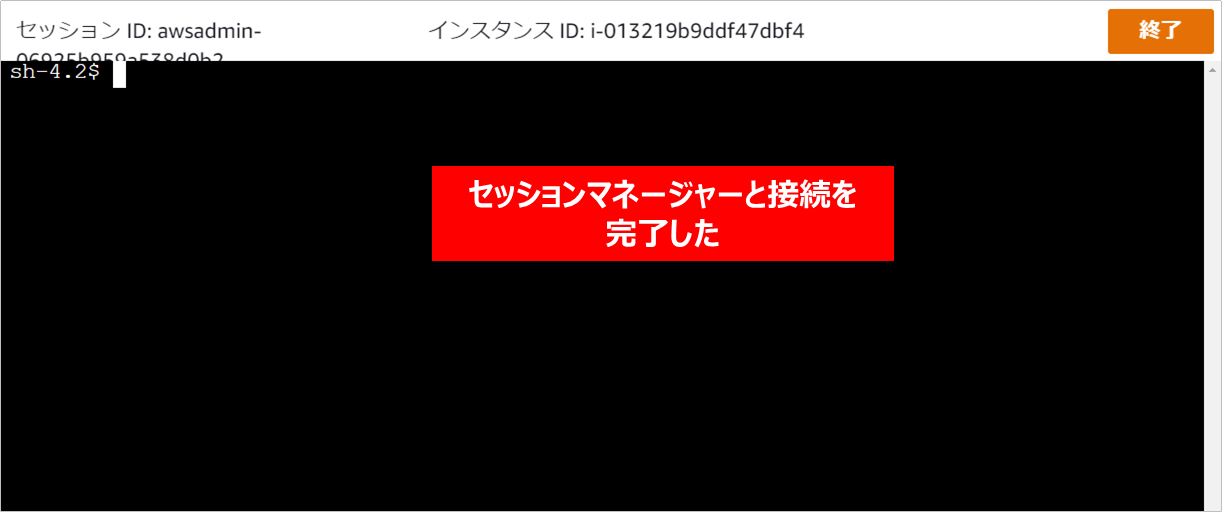

1.9. 「AWS Systems Manager」 の画面左側メニューから「セッションマネージャー」をクリックし、画面右側に表示される「セッションの開始」 をクリックします。

1.10. 「onp Client」 を選択して 「セッションの開始」 をクリックします。

1.11. 「onp Client」に接続され、シェルプロンプトが表示されることを確認します。

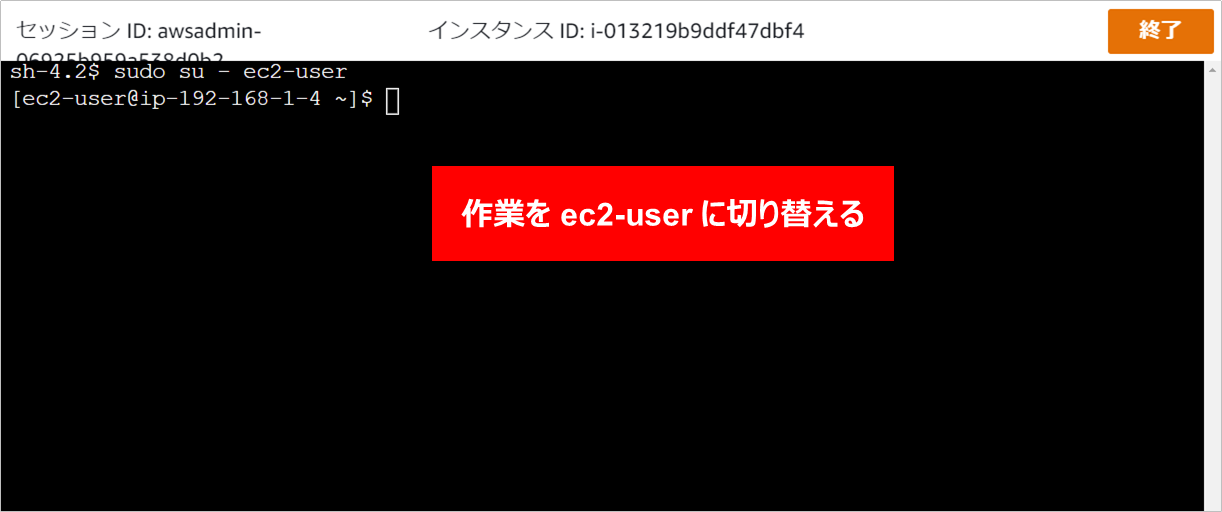

1.12. 「onp Client」へ VyOSに接続するための秘密鍵を配置します(キーペアを作成した場合は「KP-Onpremises.pem」)。 Session Manager のプロンプトで以下のコマンドを実行し 「ec2-user」 に切り替えます。

実行するコマンド:★部分を実行します

sh-4.2$ ★ sudo su - ec2-user Last login: Sat Jul 20 03:33:57 UTC 2019 from ip-192-168-0-17.ec2.internal on pts/0 [ec2-user@ip-192-168-1-4 ~]$

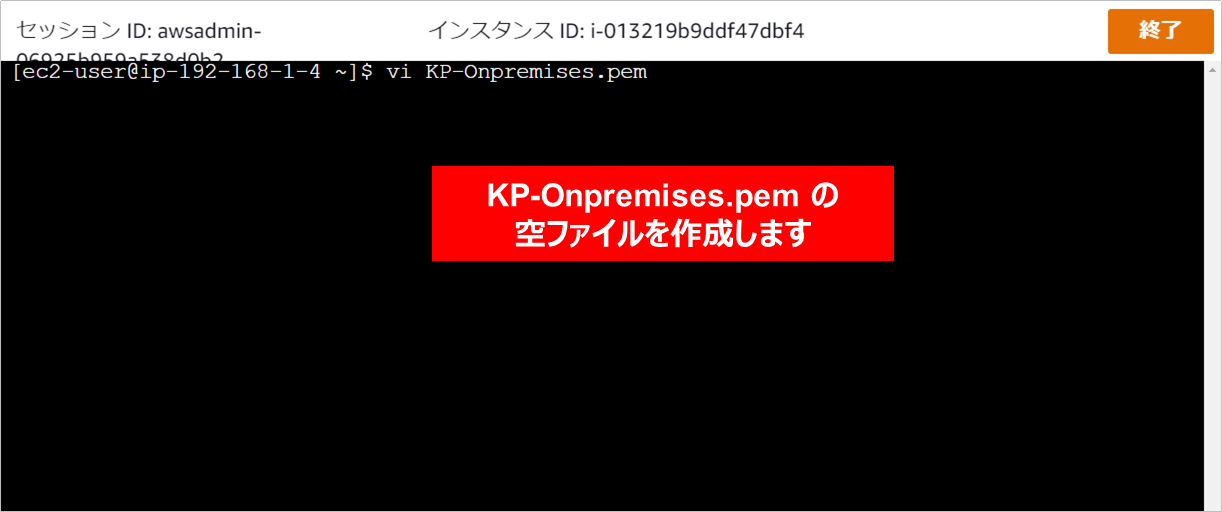

1.13. vi を起動しエディタで空ファイルを開きます。

実行するコマンド

vi KP-Onpremises.pem

1.14. ローカル PC にダウンロードした秘密鍵ファイル(キーペアを作成した場合は「KP-Onpremises.pem」)の内容をコピー&ペーストで、Sessions Manager で開いている同名ファイルに貼り付け保存します。(不要な改行は削除してください。)

参考 viの操作

1."i" キーを押し、INSERTモードにする 2.キーペアの内容をコピー&ペーストする 3."esc"キーを押し、INSERTモードを抜ける 4.":wq" と入力し、"Enter" 5.cat KP-Onpremises.pem を実行し、保存されていれば完了

1.15. 保存したファイルのパーミションを変更します。以下のコマンドを実行して下さい。

実行するコマンド

chmod 400 KP-Onpremises.pem

1.16. Session Manager でコピーした秘密鍵ファイル(キーペアを作成した場合は「KP-Onpremises.pem」)を利用して、「onp Client」から「onp VyOS 1.1.8」へ ssh で接続します。接続ユーザは vyos ユーザを利用します。

実行するコマンド - IP アドレスは自身にIPアドレスに置き換えてください

ssh -i KP-Onpremises.pem vyos@192.168.0.xx (VyOSのプライベートIPアドレス)

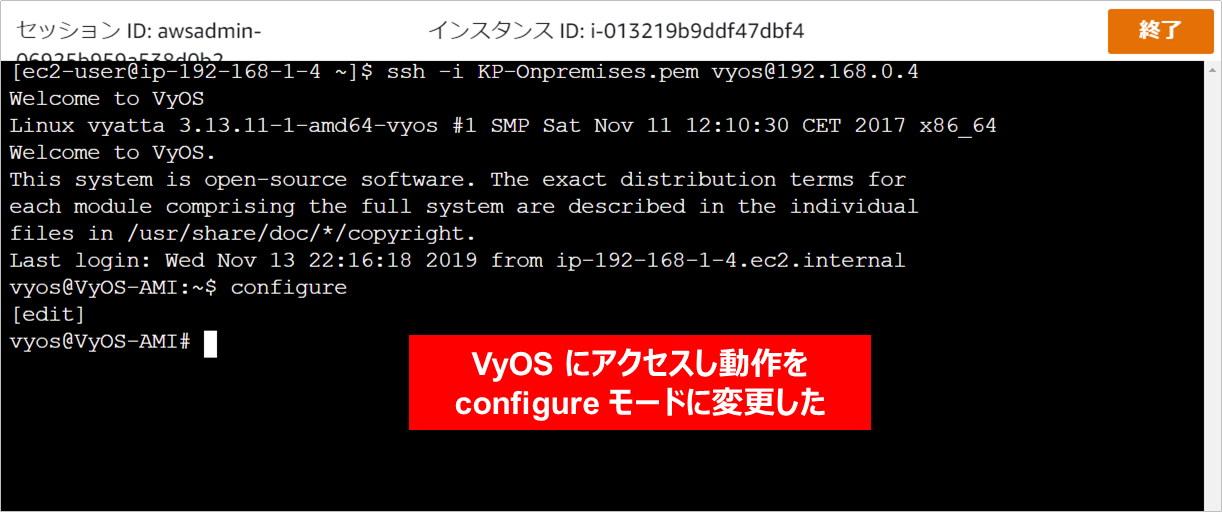

1.17. VyOS にログインできたことを確認します。正しく VyOS にログインできると以下の画面が表示されます。

[ec2-user@ip-192-168-1-4 ~]$ ssh -i KP-Onpremises.pem vyos@192.168.0.4

The authenticity of host '192.168.0.4 (192.168.0.4)' can't be established.

RSA key fingerprint is SHA256:nSrbISOFdb4teVpb7p2rSt0C1ZgtELCoFs/5vBn1+o8.

RSA key fingerprint is MD5:c7:ac:94:6c:86:ab:56:61:b5:14:bc:9d:69:98:bf:5f.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.0.4' (RSA) to the list of known hosts.

Welcome to VyOS

Linux VyOS-AMI 3.13.11-1-amd64-vyos #1 SMP Sat Nov 11 12:10:30 CET 2017 x86_64

Welcome to VyOS.

This system is open-source software. The exact distribution terms for

each module comprising the full system are described in the individual

files in /usr/share/doc/*/copyright.

Last login: Sun Jul 14 15:47:25 2019 from 150.net182020078.t-com.ne.jp

vyos@VyOS-AMI:~$

1.18. 編集した設定ファイルを VyOS に反映させます。 ログイン後、以下のコマンドで編集モードにします。

実行するコマンド

configure

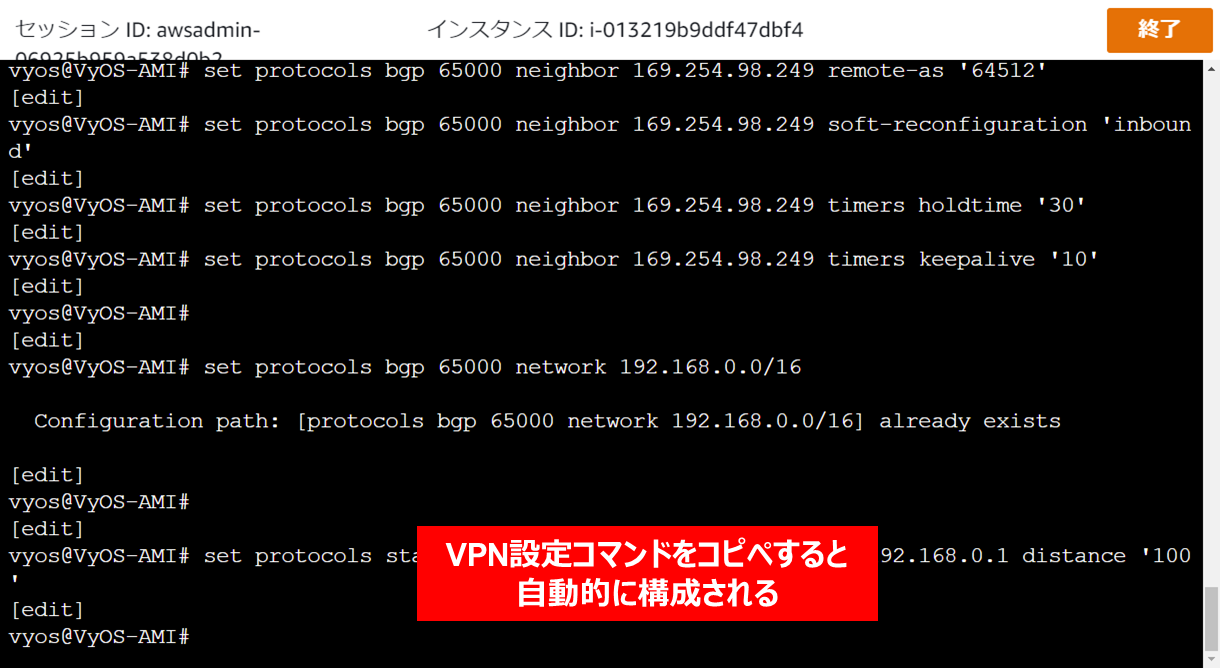

1.19. この前の手順で編集した設定ファイルの内容すべてをコピー&ペーストで貼り付けます。

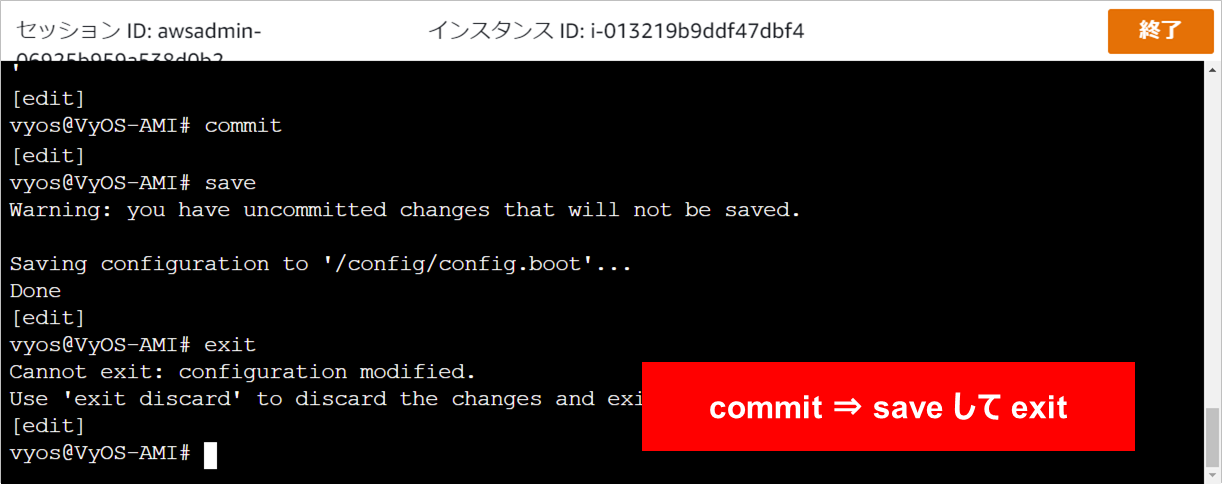

1.20. 以下のコマンドで設定を保存します。

実行するコマンド

commit save exit

うまくいかない場合は下記で設定をクリアします

参考:設定のクリア方法 設定内容を以前のバージョン(設定前に戻す)には

rollback 1と入力します。自動的に再起動し、以前のバージョンに戻ります。rollback 1

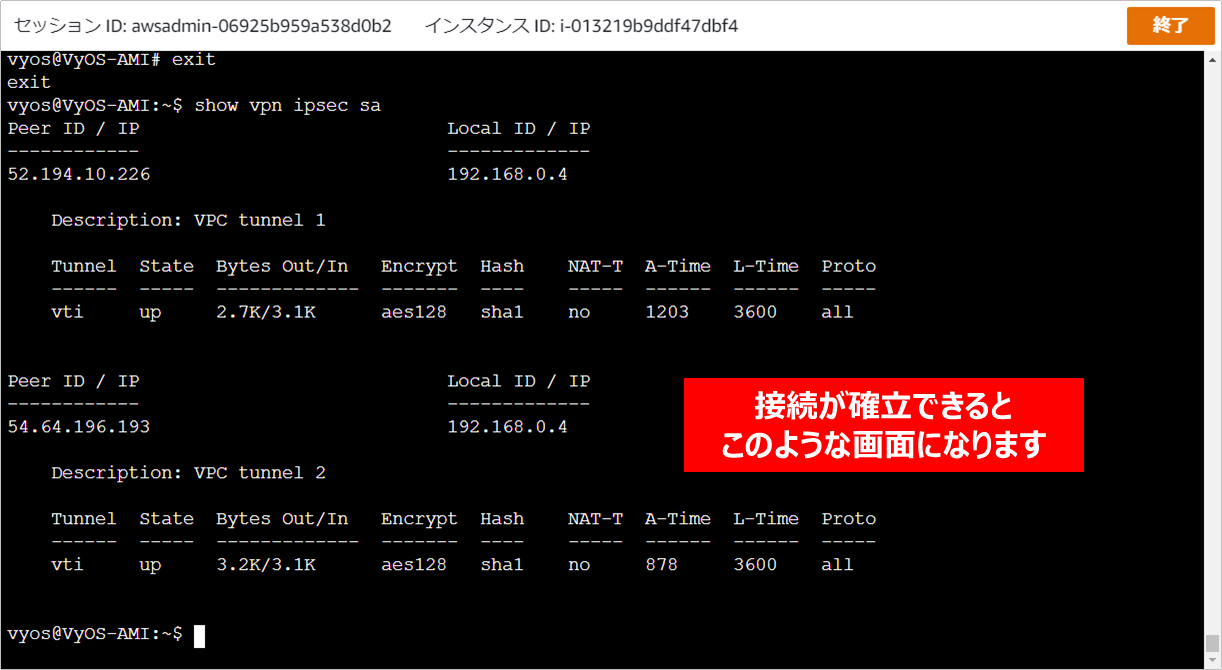

1.21. VyOSインスタンスの再起動を実施します(EC2コンソールからでもrebootコマンドでもよいです)。インスタンスの再起後、ssh で VyOS に再接続し、ipsec の接続ステータスが up となっていることを確認します。

実行するコマンド

show vpn ipsec sa

1.22. AWS コンソール右上のリージョンを「東京」に設定し、VPC コンソール画面左のナビゲーションペインから「サイト間の VPN 接続」をクリックします。

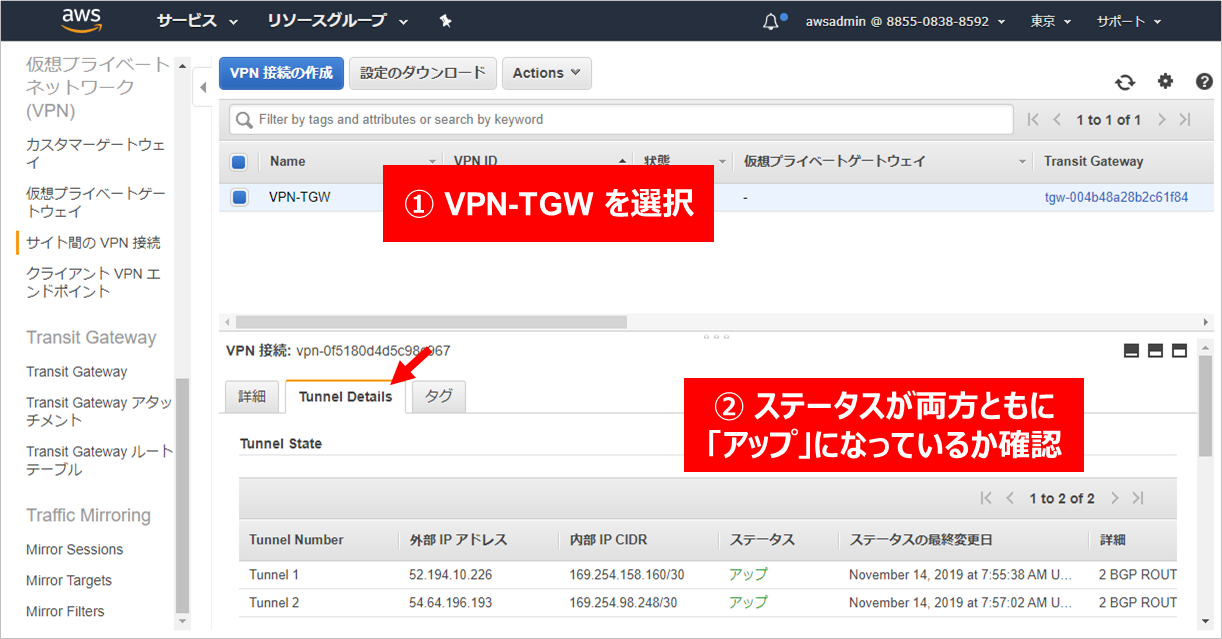

1.23. VPN 接続の一覧にて「VPN-TGW」のみを選択した状態で、画面下部の「Tunnel Details」タブをクリックし、2つの IP アドレスのステータスがどちらも「アップ」となっていることを確認します。(まだ「アップ」となっていない場合、数分待って再度確認してください。)

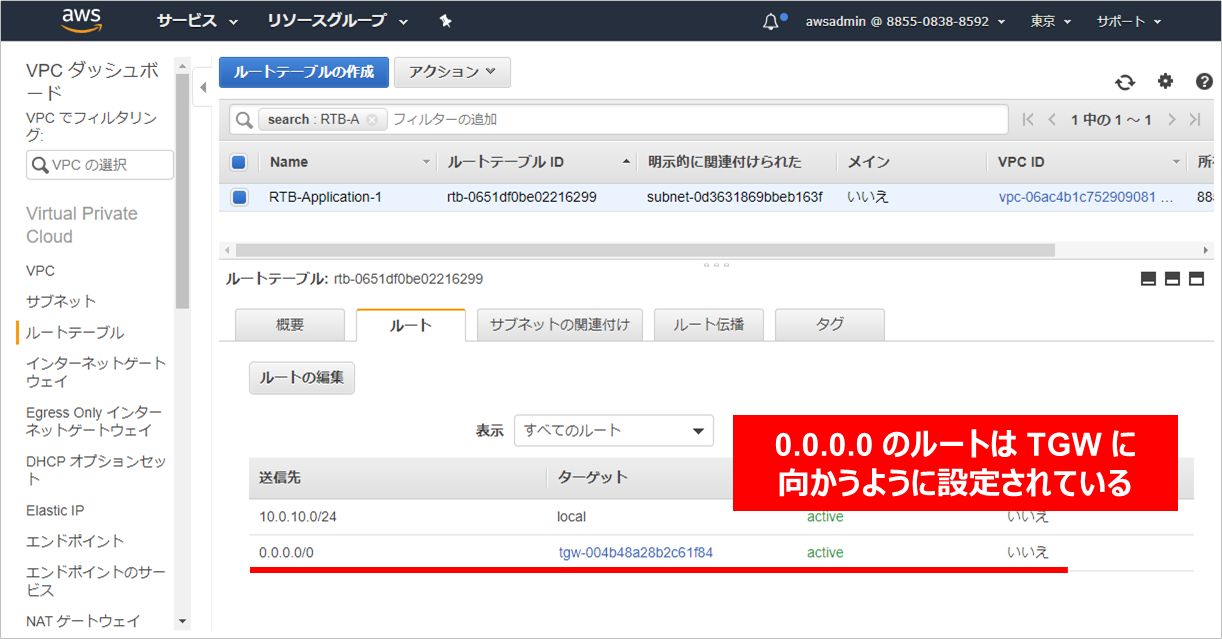

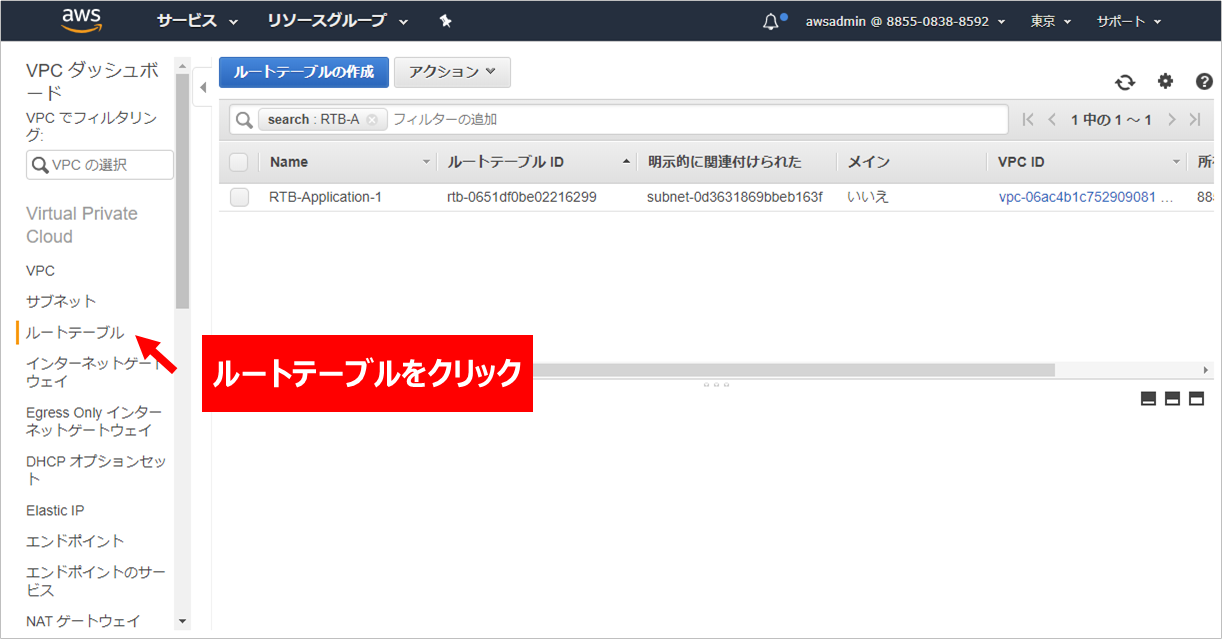

1.24. ルートテーブル 「RTB-Application」のルーティングを編集します。VPC コンソール画面左側メニューから「ルートテーブル」をクリックします。(東京リージョンであることを確認してください。)

1.25. ルートテーブルの一覧にて「RTB-Application」のみを選択した状態で、画面上部の「アクション」プルダウンメニューから「ルートの編集」をクリックします。

1.26. 「ルートの編集」画面で、「ルートの追加」をクリックし、追加された行に以下を入力します。設定後「ルートの保存」をクリックします。

| 項目 | 設定値 |

|---|---|

| 送信先 | 0.0.0.0/0 |

| ターゲット | Transit Gateway -> TGW の Transit Gateway ID |

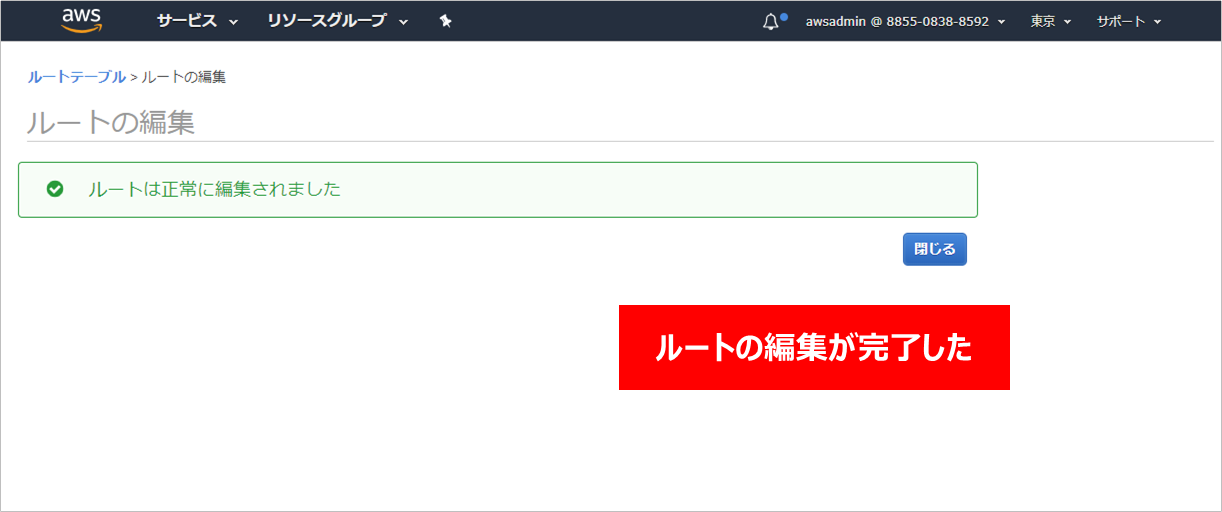

1.27. ルートが編集されたことを確認して「閉じる」をクリックします。

1.28. 画面下部の「ルート」タブで、送信先「0.0.0.0/0」のターゲットとして Transit Gateway が表示され、ステータスが「active」となっていることを確認します。