iii. VPC接続確認#

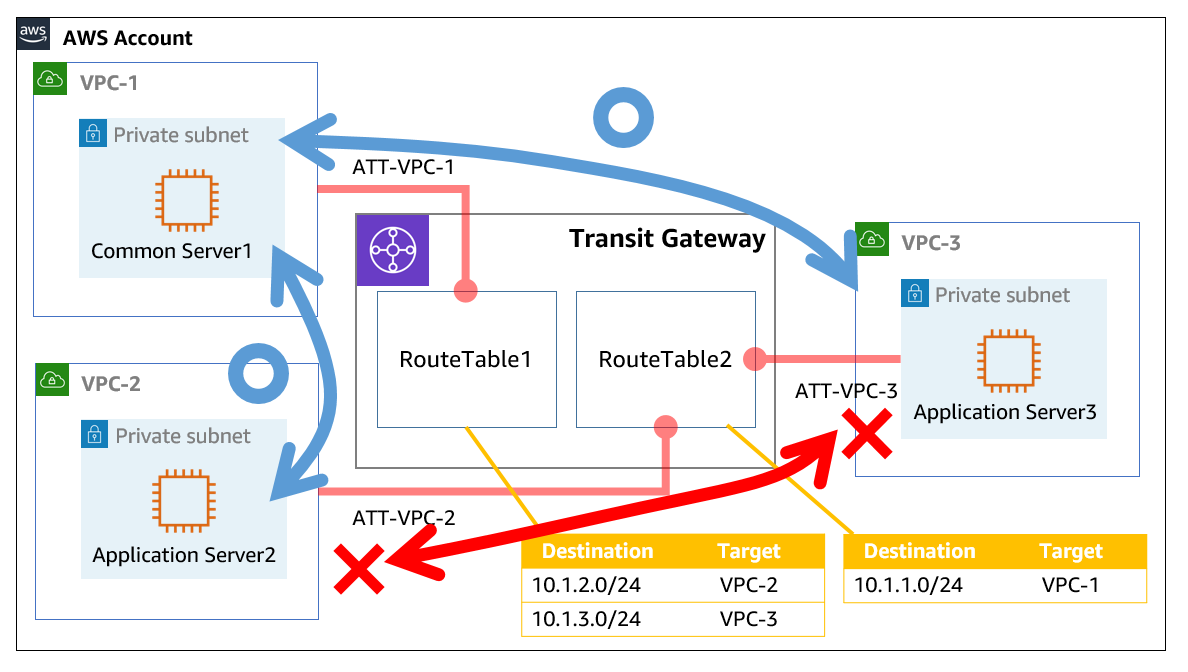

ここでは、Transit Gatewayによる VPC間接続が正常に構成されたことを確認します。VPC-1 / VPC-2 のそれぞれの EC2 から、Transit Gatewayを経由して、他の EC2 に疎通できることを確認します。 Session Managerを利用して、EC2へログインします。

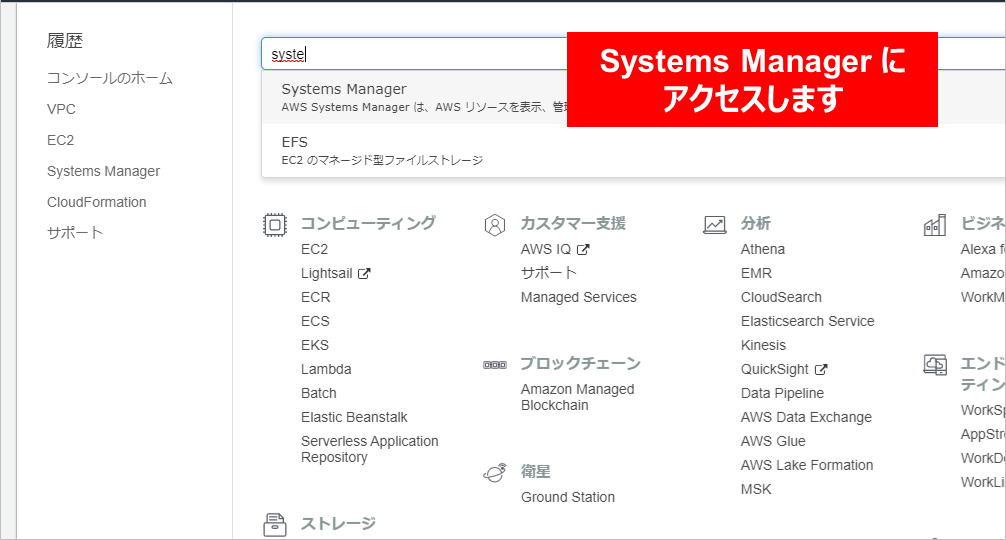

6.1. 画面上部「サービス」メニューから「AWS Systems Manager」を開きます。

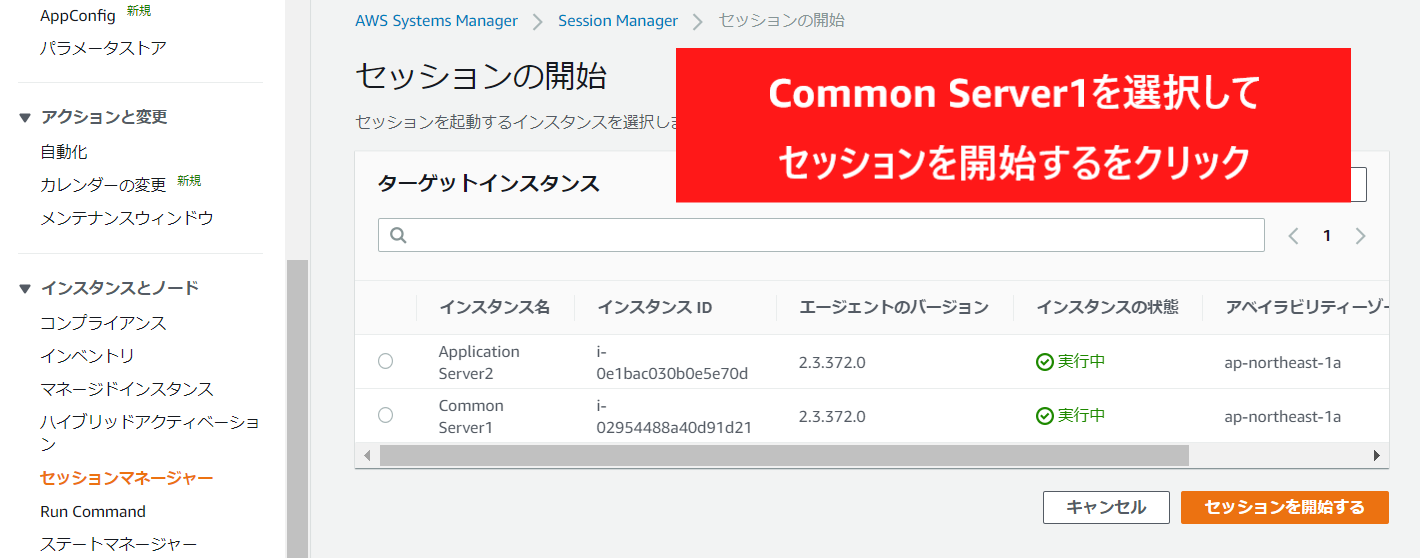

6.2. 画面左側メニューから「セッションマネージャー」をクリックし、「セッションの開始」をクリックします。

6.3. 「Common Serer1」を選択して「セッションを開始する」をクリックします。 「Common Serer1」に接続され、シェルプロンプトが表示されることを確認します。

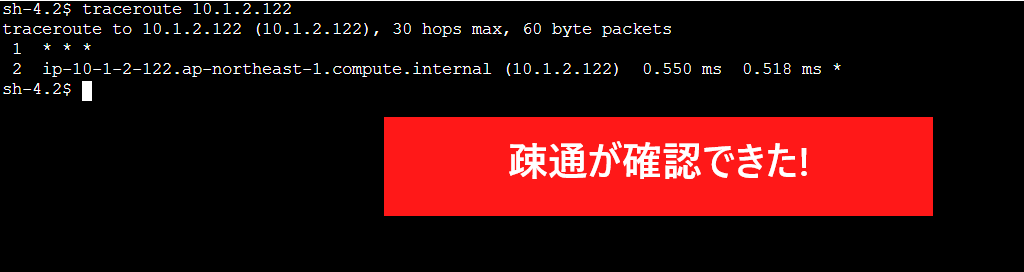

6.4. traceroute コマンドで「Application Server2」のプライベートアドレスに対する疎通の確認を行います。ブラウザの別のタブで EC2 のコンソールを開き、IPアドレスを調べ、コマンドを実行します。

実行するコマンド

traceroute 10.1.2.XX (Application Server2 のプライベートアドレス。左はデフォルトの例)

以下のような結果が表示されるはずです。Application Server2への疎通ができることが確認できます。

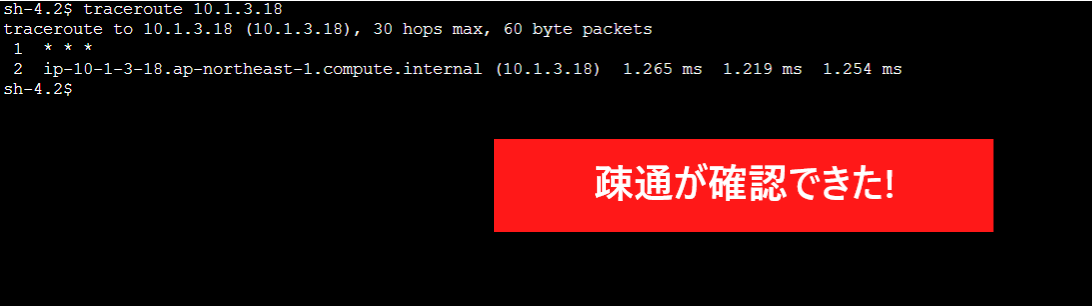

同様に、「Application Server3」のプライベートアドレスに対する疎通の確認を行います。

実行するコマンド

traceroute 10.1.3.XX (Application Server3 のプライベートアドレス。左はデフォルトの例)

このように、共有サービス用VPC「VPC-1」からは「VPC-2」「VPC-3」への疎通が確認できました。 「Common Server1」へのセッションを「終了」します。コマンドで終了しても結構です。

実行するコマンド

exit

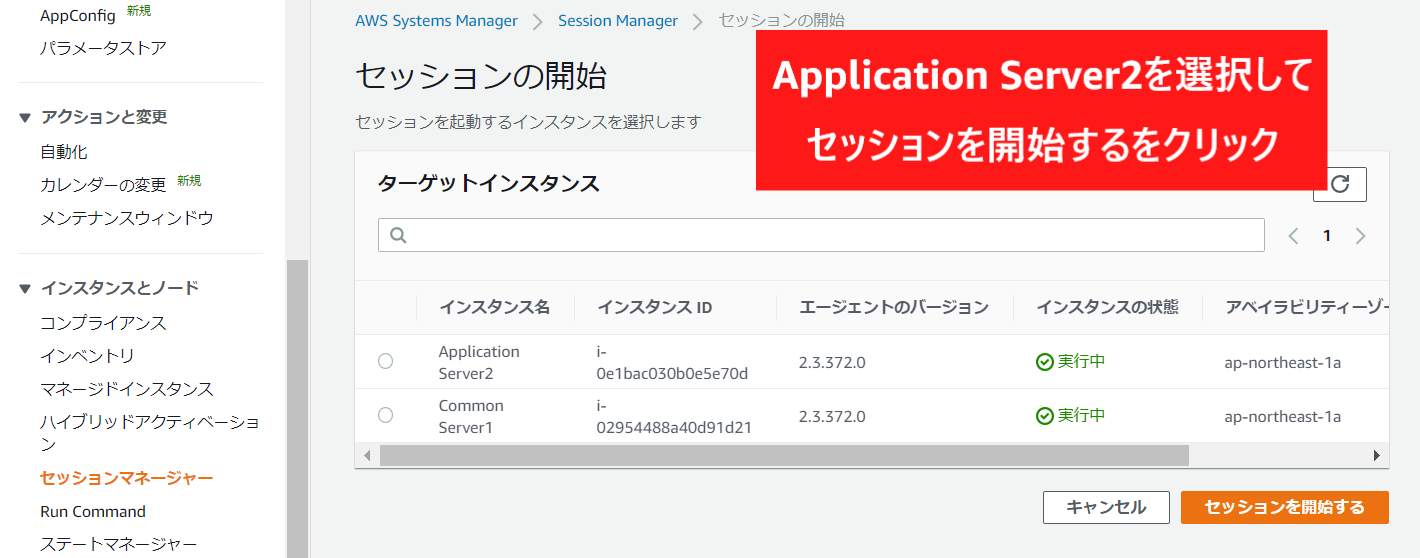

6.5. 続いて、同様の手順で「Application Serer2」のセッションを開始します。「Application Serer2」に接続され、シェルプロンプトが表示されることを確認します。

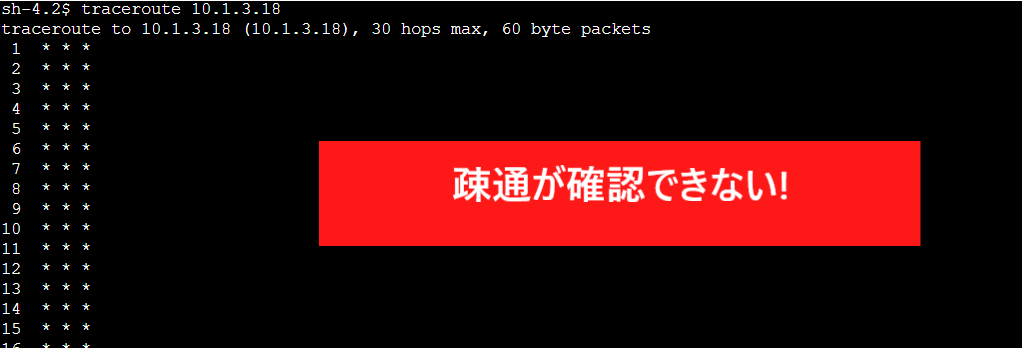

6.6. traceroute コマンドで「Application Server3」のプライベートアドレスに対する疎通の確認を行います。

実行するコマンド

traceroute 10.1.3.XX (Application Server3 のプライベートアドレス。左はデフォルトの例)

以下のような結果で、Application Server3への疎通はできません。

同様に、「Common Server1」のプライベートアドレスに対する疎通の確認してみます。先ほど「Common Server1」側から確認ができている通り、疎通が確認できます。

実行するコマンド

traceroute 10.1.1.XX (Common Server1 のプライベートアドレス。左はデフォルトの例)

疎通確認の結果は以下のようになります。このように、Transit Gateway ルートテーブルを分けることによって、VPC間のアクセス制御をすることができます。

前パートで設定したように、デフォルトの設定であればTransit Gatewayの設計も運用もシンプルになります。サーバ間の接続はセキュリティグループで制御可能です。Transit Gatewayについてデフォルトを採用するか、ルートテーブルを分ける設計を採用するかは、要件に合わせてご検討ください。

次のパートでは、以下の作業を実施します。

- 外部接続用 VPC の構築と接続 Transit Gateway を利用してインターネットの出口を集約する方法を確認します。